近日,浪潮安全技术团队监测发现,微软发布了一个针对Windows远程桌面协议(RDP)的远程代码执行漏洞CVE-2019-0708的修复补丁。该漏洞受影响的系统覆盖某些旧版本Windows桌面和服务器版。据CNVD信息显示,我国境内的受影响用户规模可能为193万。

微软发布针对类WannaCry病毒漏洞补丁

5月14日,微软发布了针对远程桌面协议(RDP)远程代码执行漏洞CVE-2019-0708的修复补丁。利用该漏洞的恶意软件可能从感染的计算机快速传播到其他易受攻击的计算机,其传播方式与2017年在全球范围爆发的WannaCry勒索软件类似。国家信息安全漏洞共享平台对该漏洞的综合评级为“高危”。

据了解,利用漏洞CVE-2019-0708的恶意软件可以影响包括Windows 7、Windows Server 2008、Windows XP及Windows Server 2003等多个操作系统。未经身份验证的攻击者可利用该漏洞,向目标Windows系统发送恶意构造请求,可在目标系统上执行任意代码。由于该漏洞存在于RDP协议的预身份验证阶段,因此漏洞利用无需进行用户交互操作。

浪潮安全技术团队开出防护良方

对于潜在的攻击风险,浪潮安全技术团队建议已部署SSR 5.0产品的用户,参考以下安全防护建议:

- 将主动防御功能调整至正常模式,在保证业务正常的情况下,将防护策略级别调整至“高级”;

- 开启应用软件管控功能,防止其他未知恶意软件的攻击;

- 开启网络防护功能,并设置网络访问控制策略,禁止3389端口的连接;

- 部署SSR5.0以下版本的客户,可联系浪潮技术人员或市场人员尽快升级到最新版本。

- 微软官方已发布补丁修复此漏洞,建议用户尽快修复受影响的系统

https://support.microsoft.com/en-ca/help/4500705/customer-guidance-for-cve-2019-0708

对于没有部署相关产品的用户,浪潮建议尽快安装微软官方补丁以修复受影响的系统,同时采取禁用远程桌面服务、通过主机防火墙对远程桌面服务端口进行阻断(默认为TCP 3389)、启用网络级认证(NLA)等临时处理措施。

SSR安全解决方案为主机安全保驾护航

据了解,浪潮SSR是针对政府、能源、交通、金融、教育、大中型企业等行业云和私有云数据中心物理主机系统、虚拟主机系统、虚拟化软件、工作站,以及自助服务智能终端设备等领域,全自主研发的业界领先的集成化主机安全软件产品。其特性主要包括以下几点:

内核级主动防御技术,有效免疫已知和未知恶意代码入侵。浪潮SSR采用内核级安全加固技术对操作系统实施主动防御,对关键文件、进程、服务、网络、安全配置等实施主动控制,确保从文件创建、运行、资源访问到结束等全过程的把控,做到让病毒木马进不来,进来也不能运行,运行也无法破坏,免疫各种已知未知木马、rootkit、蠕虫病毒、间谍软件等恶意代码的入侵。

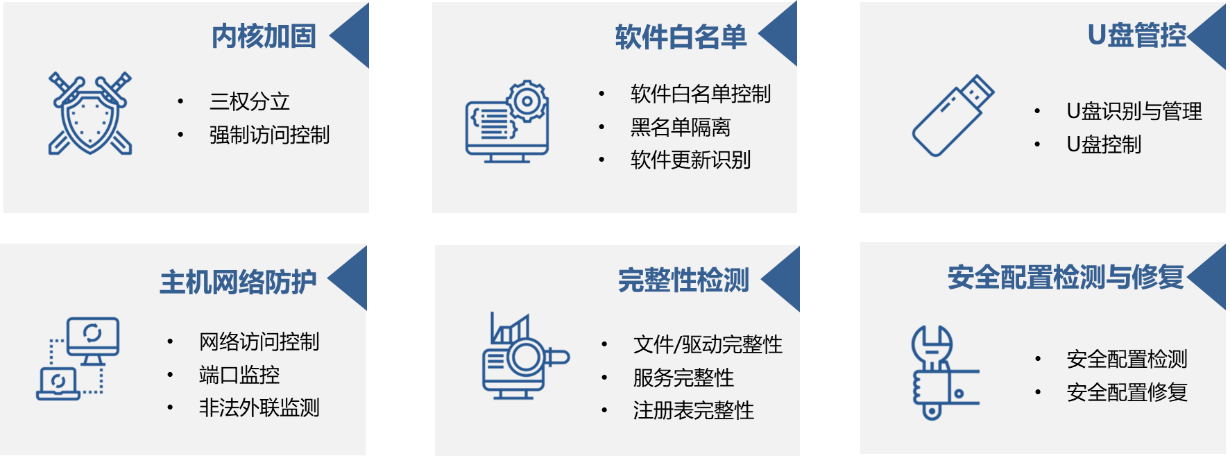

六重细粒度防护,全方位提升主机安全管控能力。浪潮SSR采用内核级主动防御技术、应用软件自动化识别和白名单控制技术、增强外设(如U盘、移动硬件等)管控技术、全面的合规性检测和修复技术,以及完善的集中管理和安全可视化技术等,提供6重主机安全防护措施,帮助客户全方位提升主机安全管控能力,保障业务持续稳定运行。

浪潮SSR 六重防护措施

提升系统安全级别,增强等保2.0合规性要求。浪潮SSR在操作系统内核层实现了安全标记和强制访问控制机制,与用户系统自身的自主访问控制相融合,为系统和用户重要应用提供更强的约束和更高的安全控制级别,同时提供三权分立、完整性校验、增强身份鉴别等功能,能够帮助用户轻松满足三级信息系统安全建设时主机层的合规要求。

浪潮专注主机安全十余年,已服务于我国80%以上部委和行业客户,并曾服务于北京奥运会、上海世博会、广州亚运会、山东全运会、深圳大运会等国家级赛事及活动。2013年,浪潮发布主机安全战略,并为客户提供了集硬件、操作系统、安全软件“三位一体”的主机安全解决方案。

未来,随着云计算、大数据、工业互联网的进一步发展,《网络安全法》和等保2.0工作的持续落地和深化,浪潮将持续深耕云主机安全市场,进一步夯实、丰富“主机安全战略”内涵和外延,在等保2.0合规性安全计算环境建设、高级恶意软件防护等方面为客户创造更多价值。