综述

2016年9月22日,OpenSSL官方发布了三个分支产品的版本更新,修复了多个漏洞。9月22日更新后的版本号分别是:1.1.0a,1.0.2i和1.0.1u。其中两个版本的更新又引入了新的漏洞:1.1.0a版本引入了编号为CVE-2016-6309的漏洞,1.0.2i的更新引入了编号为CVE-2016-7052的漏洞。

1、CVE-2016-6309

提交时间:2016年9月23日

漏洞描述:当系统收到超过大约16K大小的消息时,准备接受该消息的缓冲区会在其他地方重新分配。这时会产生一个指向原缓冲区的悬空指针,允许将新数据写入这片已经释放过的区域。这会导致潜在的任意代码执行问题。

严重程度:严重

2、CVE-2016-7052

提交时间:2016年9月22日

漏洞描述:在1.0.2i版本更新中,遗漏了对CRL的完整性检查,允许远程攻击者利用一个空指针解引用导致程序崩溃,造成拒绝服务。

严重程度:中

基于NTI的OpenSSL漏洞全球影响面分析

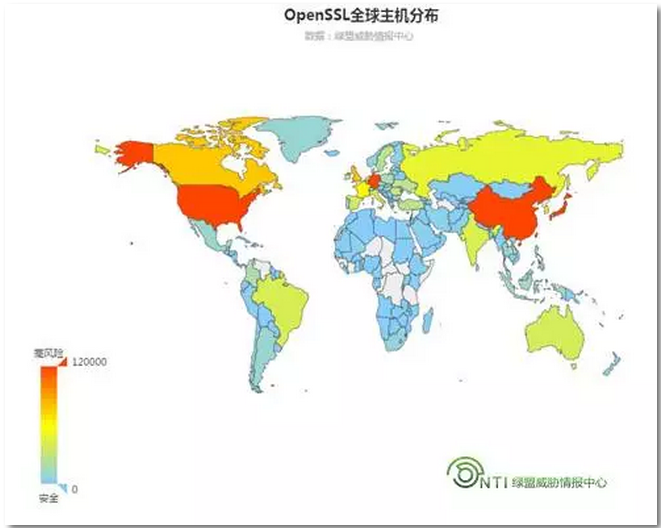

据绿盟科技威胁情报中心(NTI)统计到的数据显示,全球受影响资产超过2000万。全球OpenSSL主机分布如下:

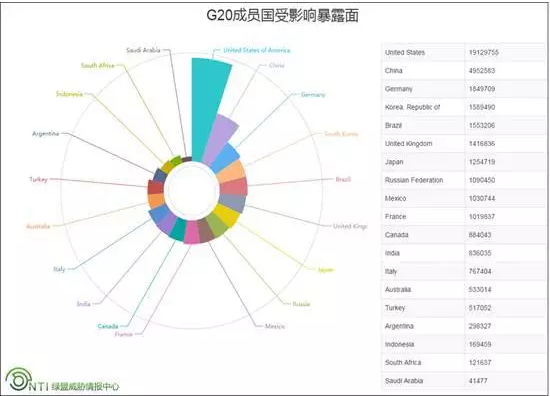

G20成员国受影响暴露面如下所示,受影响面最大的分别是美国、中国和德国。

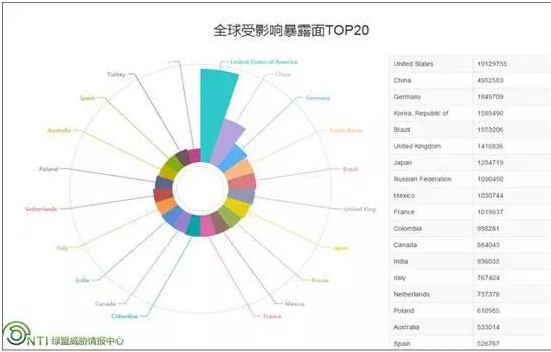

全球受影响暴露面TOP20如下所示

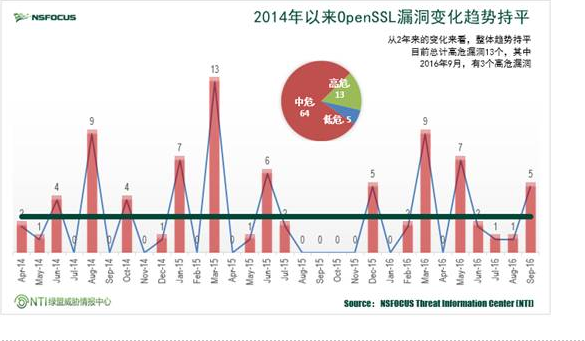

自2014年4月心脏滴血漏洞爆发以来,绿盟科技对OpenSSL的CVE漏洞进行密切的监控,据绿盟科技威胁情报中心(NTI)统计到的数据显示,2年来OpenSSL漏洞变化不大总体持平,总计高危漏洞13个,其中今年9月份3个高危漏洞。绿盟科技漏洞库迄今为止收录了82个重要漏洞。

影响的版本

● OpenSSL Project OpenSSL 1.1.0a

● OpenSSL Project OpenSSL 1.0.2i

不受影响的版本

● OpenSSL Project OpenSSL 1.1.0b

● OpenSSL Project OpenSSL 1.0.2j